Darktrace研究报告:针对加密货币用户的社会工程骗局持续升级

网络安全公司Darktrace发现,诈骗分子正通过伪造初创企业身份对加密货币用户发起持续的社会工程攻击。这些冒牌公司伪装成AI、游戏和Web3领域企业,利用仿冒社交媒体账号实施诈骗。值得注意的是,攻击者将项目文档托管在Notion和GitHub等正规平台。自2024年12月以来,这场针对全球Web3从业者的活动不断演变升级。

伪造企业构建可信形象的手段

攻击者创建以AI、游戏和视频会议软件为主题的虚假初创公司,通过Web3和社交媒体公司外壳精准锁定加密货币用户。这些组织通常使用经过验证的X平台(原Twitter)被盗账号联系受害者。

诈骗者使用Notion、Medium和GitHub等正规平台托管文档,专业设计的网站包含员工档案、产品博客、白皮书和开发路线图。拥有大量粉丝的被盗X账号进一步强化了可信度。

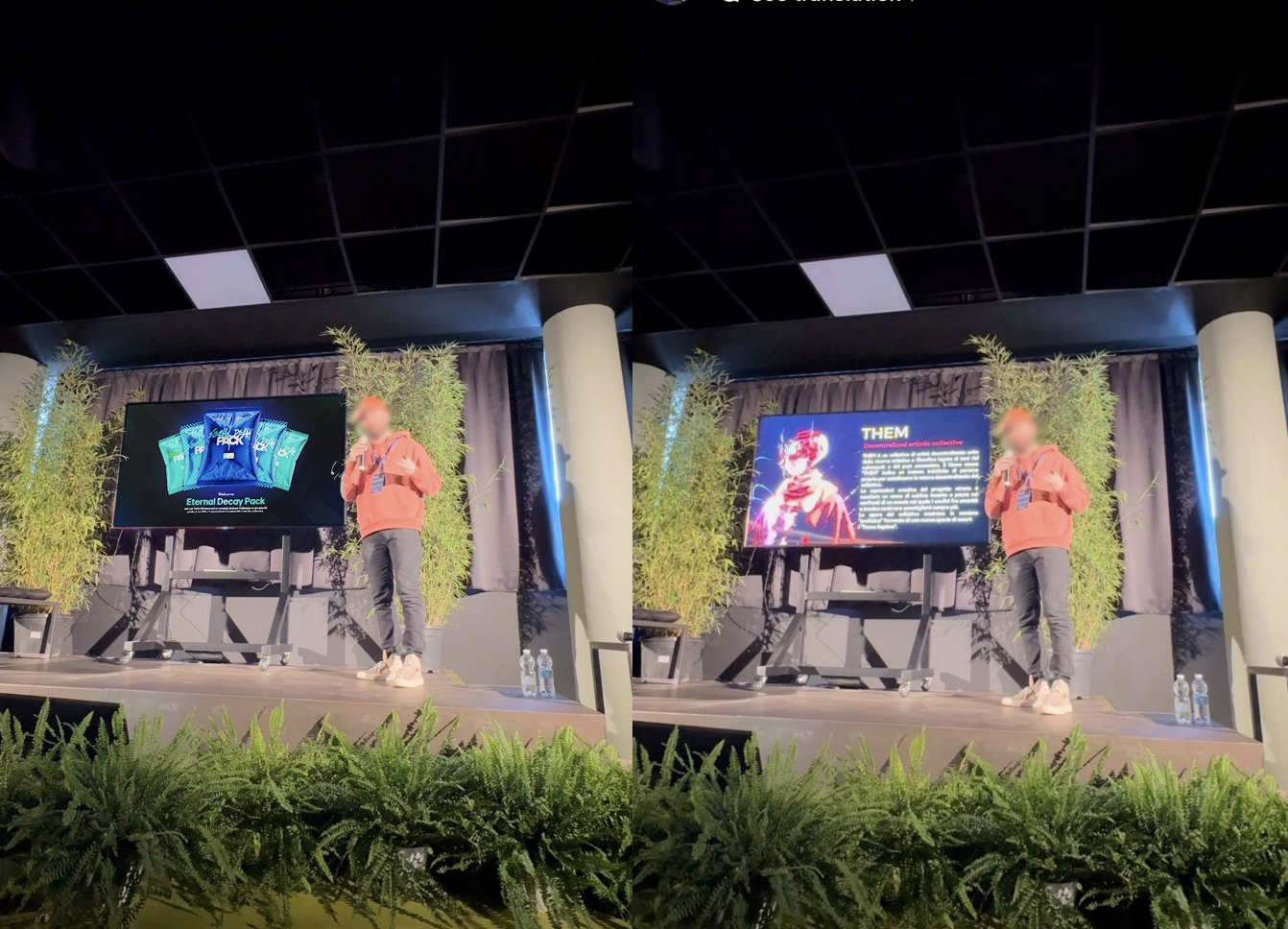

诈骗账号持续发布软件开发动态,定期分享产品营销内容。例如"Eternal Decay"区块链游戏伪造会议演讲照片,甚至篡改意大利展会照片伪装成公司发布会。Medium平台被用于发布虚假产品博客,Notion则存放详细的产品路线图和虚构的员工名单。

跨平台诈骗网络曝光

GitHub仓库使用窃取的开源项目代码,仅修改项目名称冒充原创。诈骗者还关联英国公司注册处的同名企业信息,Gitbook则伪造投资者合作名单提升可信度。部分假公司甚至开设商品商店完善商业形象。

这种组合式伪造手段显著提高了攻击成功率。受害者通常通过X平台私信、Telegram或Discord接触,诈骗者以加密货币报酬为诱饵,邀请参与软件测试。

针对Windows和macOS的恶意软件

Windows版本通过Electron应用分发,要求输入诈骗者提供的注册码。恶意程序运行前会显示CloudFlare验证页面,收集用户名、CPU详情、RAM和显卡等系统信息。

macOS版本以DMG文件传播,使用base64编码和XOR加密等混淆技术。该版本会检测QEMU、VMWare等虚拟环境,专门窃取浏览器数据、加密钱包和文档文件。

两种版本均使用盗取的代码签名证书(如江阴丰源电子和Paperbucketmdb公司的证书)绕过安全检测,并针对加密货币钱包数据进行专项窃取。

已识别的诈骗企业名单

Darktrace披露了参与该活动的多个虚假企业:

- Pollens AI - 冒充协作工具

- Buzzu/BeeSync - 共用Pollens的代码和logo

- Eternal Decay - 伪造区块链游戏会议资料

- KlastAI/Wasper - 与Pollens使用相同品牌

- Slax/Solune - 运营多个AI主题网站

这些企业均通过正规平台构建专业形象。据Recorded Future评估,背后的CrazyEvil组织自2021年起实施此类攻击,已非法获利数百万美元。

交易所

交易所 交易所排行榜

交易所排行榜 24小时成交排行榜

24小时成交排行榜 人气排行榜

人气排行榜 交易所比特币余额

交易所比特币余额 交易所资产透明度证明

交易所资产透明度证明 资金费率

资金费率 资金费率热力图

资金费率热力图 爆仓数据

爆仓数据

清算最大痛点

清算最大痛点

多空比

多空比 大户多空比

大户多空比 币安/欧易/火币大户多空比

币安/欧易/火币大户多空比 Bitfinex杠杆多空比

Bitfinex杠杆多空比 新闻

新闻 文章

文章 大V快讯

大V快讯 财经日历

财经日历 专题

专题 ETF追踪

ETF追踪 比特币持币公司

比特币持币公司 加密资产反转

加密资产反转 以太坊储备

以太坊储备 HyperLiquid钱包分析

HyperLiquid钱包分析 Hyperliquid鲸鱼监控

Hyperliquid鲸鱼监控 索拉纳ETF

索拉纳ETF 大额转账

大额转账 链上异动

链上异动 比特币回报率

比特币回报率 稳定币市值

稳定币市值 合约计算器

合约计算器 期权分析

期权分析

账号安全

账号安全 资讯收藏

资讯收藏 自选币种

自选币种 我的关注

我的关注