React团队于12月3日发布了修复程序,并建议所有使用react-server-dom-webpack、react-server-dom-parcel和react-server-dom-turbopack的用户立即升级。

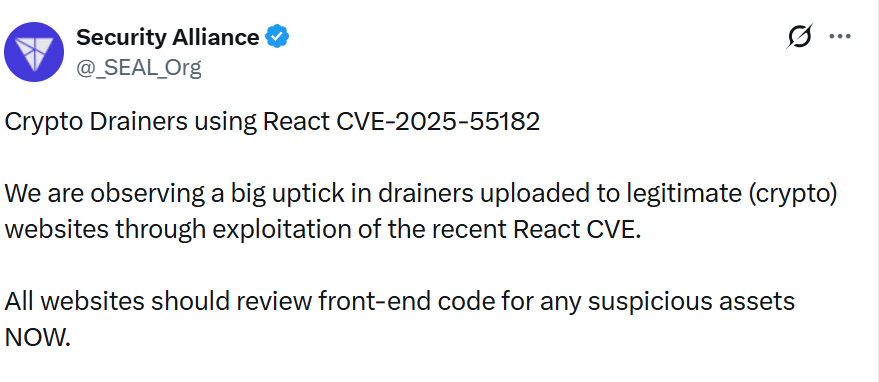

据网络安全非营利组织安全联盟(SEAL)称,最近通过开源前端JavaScript库React中的一个漏洞,有加密货币窃取程序被上传到网站的事件有所增加。

React用于构建用户界面,尤其是在Web应用程序中。React团队于12月3日披露,一位白帽黑客Lachlan Davidson在其软件中发现了一个安全漏洞,该漏洞允许未经身份验证的远程代码执行,攻击者可以利用该漏洞插入并运行自己的代码。

据SEAL称,不法分子一直在利用漏洞CVE-2025-55182秘密地向加密货币网站添加窃取钱包资金的代码。

“我们观察到,利用最近React漏洞CVE被上传到合法加密货币网站的恶意程序数量大幅增加。所有网站现在都应该检查前端代码,查找任何可疑资产,”SEAL团队表示。

“此次攻击的目标不仅限于Web3协议!所有网站都面临风险。用户在签署任何许可协议时都应格外谨慎。”

钱包窃贼通常会通过虚假的弹出窗口提供奖励或类似手段诱骗用户签署交易。

来源:安全联盟

带有钓鱼警告的网站应检查代码

据SEAL团队称,受影响的网站可能在没有任何解释的情况下突然被标记为潜在的钓鱼网站。他们建议网站托管商采取预防措施,确保不存在任何可能危及用户安全的隐藏漏洞。

“扫描主机是否存在CVE-2025-55182漏洞。检查您的前端代码是否突然从您无法识别的主机加载资源。检查您的前端代码加载的脚本中是否存在混淆的JavaScript代码。检查钱包在签名请求中显示的收款人是否正确,”他们说道。

“如果您的项目被阻止,这可能是原因所在。请先检查您的代码,然后再申请移除钓鱼页面警告,”SEAL团队补充道。

React已发布针对该漏洞的修复程序

React团队于12月3日发布了针对CVE-2025-55182的修复程序,并建议所有使用react-server-dom-webpack、react-server-dom-parcel和react-server-dom-turbopack的用户立即升级以修复该漏洞。

“如果你的应用的React代码未使用服务器,则你的应用不受此漏洞影响。如果你的应用未使用支持React服务器组件的框架、打包器或打包器插件,则你的应用不受此漏洞影响,”该团队补充道。

交易所

交易所 交易所排行榜

交易所排行榜 24小时成交排行榜

24小时成交排行榜 人气排行榜

人气排行榜 交易所比特币余额

交易所比特币余额 交易所资产透明度证明

交易所资产透明度证明 去中心化交易所

去中心化交易所 资金费率

资金费率 资金费率热力图

资金费率热力图 爆仓数据

爆仓数据 清算最大痛点

清算最大痛点 多空比

多空比 大户多空比

大户多空比 币安/欧易/火币大户多空比

币安/欧易/火币大户多空比 Bitfinex杠杆多空比

Bitfinex杠杆多空比 ETF追踪

ETF追踪 比特币持币公司

比特币持币公司 加密资产反转

加密资产反转 以太坊储备

以太坊储备 HyperLiquid钱包分析

HyperLiquid钱包分析 Hyperliquid鲸鱼监控

Hyperliquid鲸鱼监控 索拉纳ETF

索拉纳ETF 大额转账

大额转账 链上异动

链上异动 比特币回报率

比特币回报率 稳定币市值

稳定币市值 期权分析

期权分析 新闻

新闻 文章

文章 财经日历

财经日历 专题

专题 钱包

钱包 合约计算器

合约计算器

账号安全

账号安全 资讯收藏

资讯收藏 自选币种

自选币种 我的关注

我的关注