当一位德里信息技术专业人士的手机上,突然收到一条自称来自大学旧识的短信时,他最初颇感好奇。对方冒充印度行政服务官员,声称有位在准军事部队的朋友即将调任,需要"白菜价"清仓高档家具和电器。

经典骗局与AI反制

这其实是典型的"部队调职"骗局,在印度颇为猖獗。但这位受害者既未拉黑号码也未落入圈套,反而决定利用常被指责助长网络犯罪的技术——人工智能,来一场绝地反击。

据Reddit平台上的详细记录,用户u/RailfanHS运用OpenAI的ChatGPT生成代码,搭建了一个伪装成交易网站的追踪页面。这个陷阱成功获取了诈骗者的实时定位与人脸图像,最终上演了一场戏剧性的数字对峙——据称骗子当时连连求饶。

技术验证与社区反响

虽然无法独立核实发帖人身份,但文中描述的技术方法已获得平台开发者与AI爱好者社区的验证。该事件标志着"反诱骗"趋势的升级:精通技术人士利用生成式AI诱使骗子浪费时间或暴露行踪。

这场在印度广受关注的交锋始于老套话术。骗子发送商品照片和收款二维码要求预付。u/RailfanHS佯称扫码遇到技术问题,转而求助ChatGPT。他指示AI聊天机器人生成模拟支付门户的功能网页,这段被称为"80行PHP网页"的代码暗藏玄机,可秘密获取访问者的GPS坐标、IP地址及前置摄像头快照。

社会工程学与技术陷阱

追踪机制兼具软件漏洞利用与社会工程学原理。为绕过浏览器禁止静默调用摄像头的安全限制,用户谎称需将二维码上传至链接以"加速付款流程"。当骗子访问网站点击上传按钮时,浏览器弹出摄像头与定位权限请求——急于收款的他不假思索便予以授权。

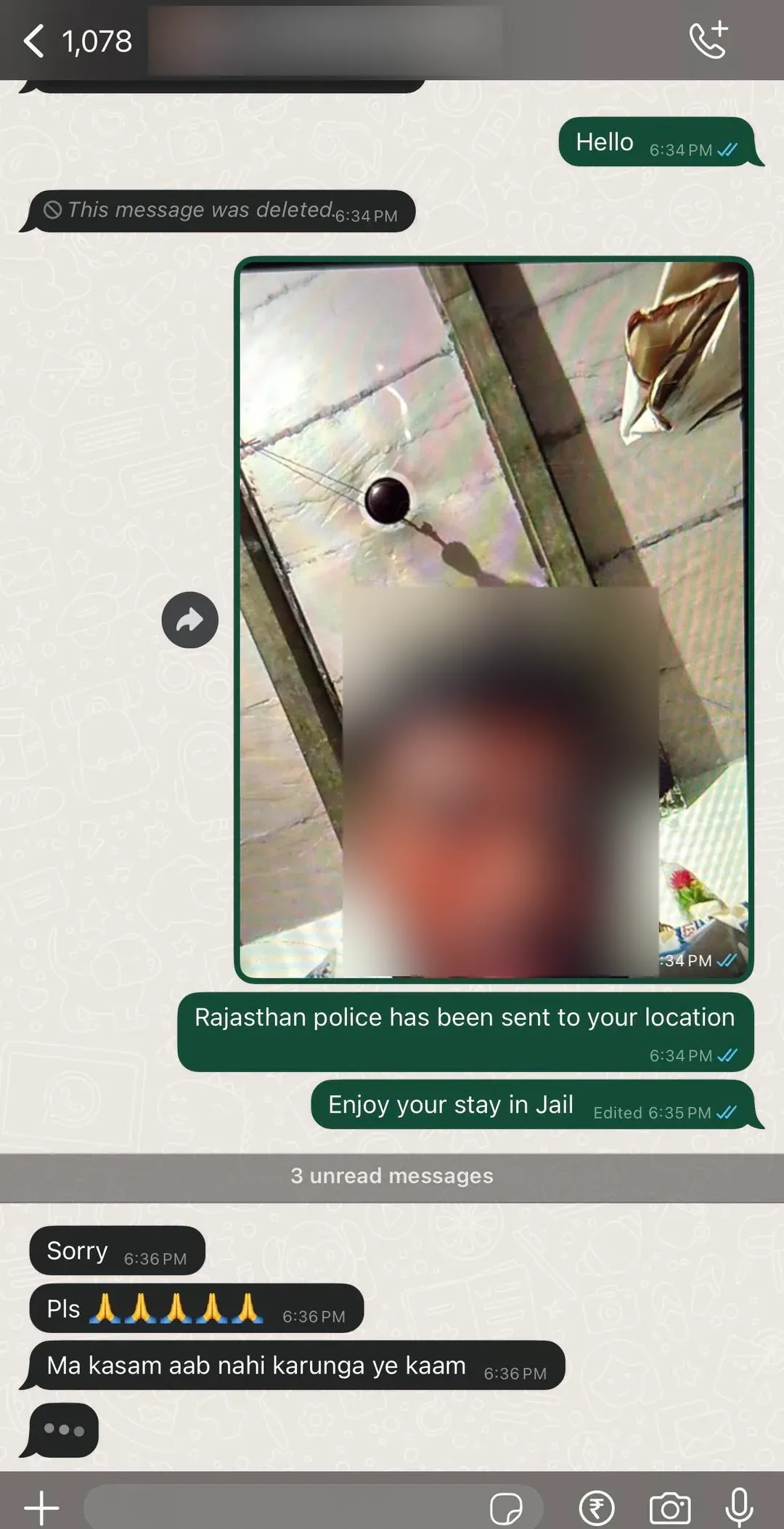

"在贪婪驱使下,他完全信任这个交易门户的界面,匆忙点击了链接。"u/RailfanHS在r/delhi版块发帖写道,"我瞬间收到了他的实时GPS坐标、IP地址,最令人满意的是,还抓拍到他端坐时的清晰正面照片。"

"在贪婪驱使下,他完全信任这个交易门户的界面,匆忙点击了链接。"u/RailfanHS在r/delhi版块发帖写道,"我瞬间收到了他的实时GPS坐标、IP地址,最令人满意的是,还抓拍到他端坐时的清晰正面照片。"

数字反击与法律警示

反击接踵而至。这位IT专业人士将获取的数据发还给骗子。据帖文描述,对方立即陷入恐慌,连续拨打电话轰炸用户,并发信息哀求原谅,承诺金盆洗手。"他不断恳求,坚称会彻底改行,绝望地寻求第二次机会。"RailfanHS写道,"毋庸置疑,此人下一小时很可能继续行骗,但能从骗子手里反将一军实在痛快。"

尽管网络复仇故事常受质疑,但本次行动的技术基础获多名用户验证。用户u/BumbleB3333表示已用ChatGPT成功复现"伪裝网页",指出AI虽设防生成恶意监控代码,却会生成看似合法、要求用户授权的网站代码——这正是骗子中招的关键。另有用户声称开发出可修改的"道德版本"代码。

发帖人在评论区自称AI产品经理,承认通过特定提示词绕过了ChatGPT安全限制,并将脚本部署在虚拟私人服务器。网络安全专家提醒,此类"反向黑客"虽大快人心,实则处于法律灰色地带,存在潜在风险。不过这种充满满足感的"围观式正义",确实令人难以抗拒。

交易所

交易所 交易所排行榜

交易所排行榜 24小时成交排行榜

24小时成交排行榜 人气排行榜

人气排行榜 交易所比特币余额

交易所比特币余额 交易所资产透明度证明

交易所资产透明度证明 资金费率

资金费率 资金费率热力图

资金费率热力图 爆仓数据

爆仓数据

清算最大痛点

清算最大痛点

多空比

多空比 大户多空比

大户多空比 币安/欧易/火币大户多空比

币安/欧易/火币大户多空比 Bitfinex杠杆多空比

Bitfinex杠杆多空比 新闻

新闻 文章

文章 大V快讯

大V快讯 财经日历

财经日历 专题

专题 ETF追踪

ETF追踪 比特币持币公司

比特币持币公司 加密资产反转

加密资产反转 以太坊储备

以太坊储备 HyperLiquid钱包分析

HyperLiquid钱包分析 Hyperliquid鲸鱼监控

Hyperliquid鲸鱼监控 索拉纳ETF

索拉纳ETF 大额转账

大额转账 链上异动

链上异动 比特币回报率

比特币回报率 稳定币市值

稳定币市值 合约计算器

合约计算器 期权分析

期权分析

账号安全

账号安全 资讯收藏

资讯收藏 自选币种

自选币种 我的关注

我的关注